WordPress Brute Force Güvenlik Önlemleri & Temizleme

Son zamanlarda WordPress tabanlı siteler Brute Force saldırı yöntemi ile hacklenmektedir. Peki Brute Force saldırı nedir? Brute Force saldırı belirli program ve manuel olarak sitelerin admin paneline saldırganın elinde var olan kullanıcı adı ve şifreler ile deneme yanılma yöntemi kullanılarak ulaşma işlemidir. Genellikle yapılan saldırılarda kullanılan şifreler sürekli ve alışılmış hale gelen admin panel şifreleridir. Brute Force saldırılarına önlem alabilmek adına WordPress admin panel şifrenizi en az 6 karakter büyük harf küçük harf ve rakamdan oluşacak şekilde karmaşık ve tahmin edilebilmesi zor şifrelerden oluşturmalısınız. Bu işlemleri gerçekleştirdikden sonra aşağıdaki adımları takiben WordPress admin panel girişleri için “Limit Login Attempts” eklentisini sitenize kurarak güvenlik önlemlerinizi arttırabilirsiniz. “Limit Login Attempts” eklentisinin kurulum adımları aşağıdaki gibidir.

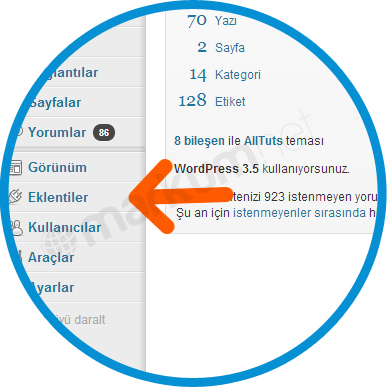

1. Adım

Öncelikle WordPress yazılımını kullanmış olduğunuz sitenizde admin panelinize giriş sağlayarak sol barda “Eklentiler” menüsüne giriyoruz.

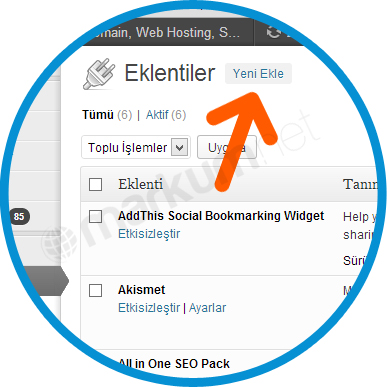

2. Adım

“Eklentiler” menüsü içerisinde “Yeni Ekle” üzerine tıklıyoruz.

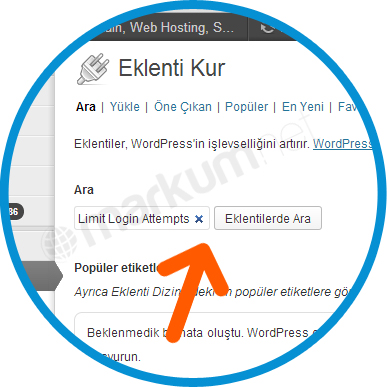

3. Adım

“Yeni Ekle” üzerinde tıkladıkdan sonra gelen ekrandan eklenti arama kısmına “Limit Login Attempts” yazarak “Eklentilerde Ara” butonuna tıklıyoruz.

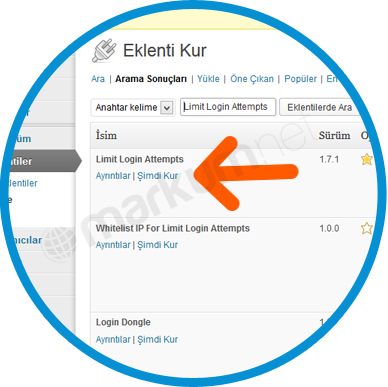

4. Adım

Eklentisini arattığımızda karşımıza gelen sayfadan “Şimdi Kur” linkine tıklayarak “Limit Login Attempts” eklentisini kuruyoruz.

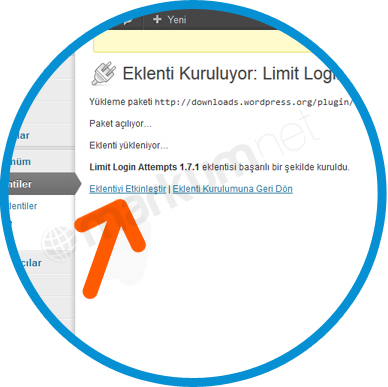

5. Adım

“Limit Login Attempts” eklentisi kurulduktan sonra gelen sayfadan “Eklentiyi Etkinleştir” linkine tıklayarak ekletiyi aktif ediyoruz.

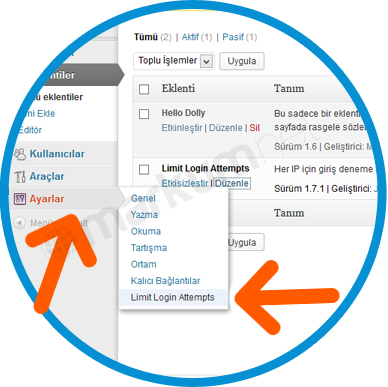

6. Adım

Aktif ettiğimiz eklentinin ayarlarına sol bar üzerinde bulunan “Ayarlar” kısmından “Limit Login Attempts” adımından giriş yapıyoruz.

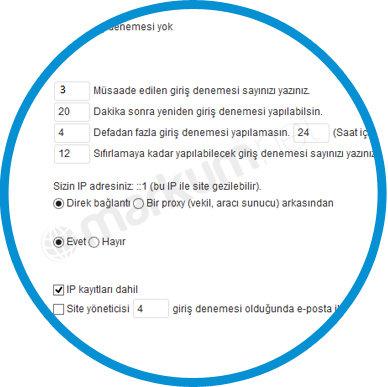

7. Adım

Gelen “Limit Login Attempts” eklenti ayarları sayfasından gerekli düzenlemeleri yapıyoruz.

Ekstra güvenlik önlemi olarakda admin panel şifreleri öğrenildiğinde admin panele giriş yapılarak “Görünüm” menüsü altıdan “Düzenleyici” kısmından sitenin tema dosyaları üzerinde değişiklikler yapılabilmektedir. Örnek olarak tema dosyası içerisinde yer alan 404.php dosyası “Düzenleyici” adımından editlenerek içerisin SHELL kodları eklenmektedir. Bu işlem yapıldığında internet tarayıcısında adres çubuğuna siteniz ile ilgili olmayan bir sayfa veya olmayan bir url yazdığımız zaman otomatikman tema dosyası içerisinde bulunan 404.php sayfası ve içerisinde bulunan SHELL kodları devreye girmektedir. Admin panel şifrenizi değiştirseniz ve diğer önlemleri alsanız bile siteniz bu yöntem ile yeniden hacklenebilmektedir. Admin panelinizde bulunan “Görünüm” adımından “Düzenleyici” özelleğini kapatmak için ftp alanınızda bulunan wp-config.php dosyası içerisine aşağıdaki kod satırı ekleyebilirsiniz.

define(‘DISALLOW_FILE_EDIT’, true);

Kullanılan eklenti ve temalarınızı dikkatli seçmeli ve her hafta admin paneliniz üzerinden WordPress yazılımın güncel versiyonu çıkmış yazılımız güncellemenizi öneririz.

Temizleme

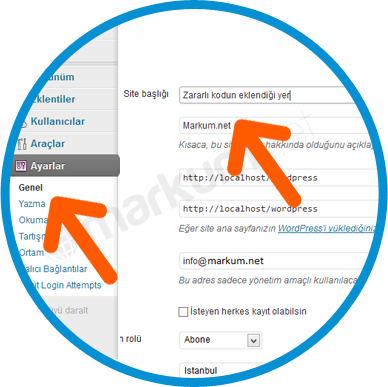

Wordpress admin panelinizden sol bardan “Ayarlar” menüsünden “Genel” adımına tıklıyoruz. Gelen ekranda “Site başlığı” kısmına zararlı kodlar eklenerek sitenizin hacklenmiş gibi gözükmesini sağlayan kodları gözükecektir. “Site başlığı” bölümünde bulunan zararlı kodları silip yerine sitenin başlığını yazarak “Değişiklikleri kaydet” butonuna tıklıyoruz ve değişiklikleri kayıt ediyoruz. Bazı WordPress sürümlerinde “Ayarlar” menüsünde “Okuma” adımında “Sayfalar ve beslemeler için karakter kodlaması” kısmı yer almaktadır. “Sayfalar ve beslemeler için karakter kodlaması” kısmı normalde UTF-8’dir. Bu gibi durumlarda kötü niyetli kişilerce bu kısım UTF-7 olarak değiştirilerek sitenin karakter seti bozulmaktadır. Eğer eski WordPress sürümü kullanıyor iseniz ve bu şekilde siteniz hacklendi ise anlatılan adımları uyguladıkdan sonra “Ayarlar” menüsünde yer alan “Sayfalar ve beslemeler için karakter kodlaması” kısmını UTF-8 olarak değiştirerek kayıt edebilirsiniz.

Kaynak; https://www.markum.net/Wordpress-ktgr_id=688